Dive into a world of creativity!

Malware - Blog Posts

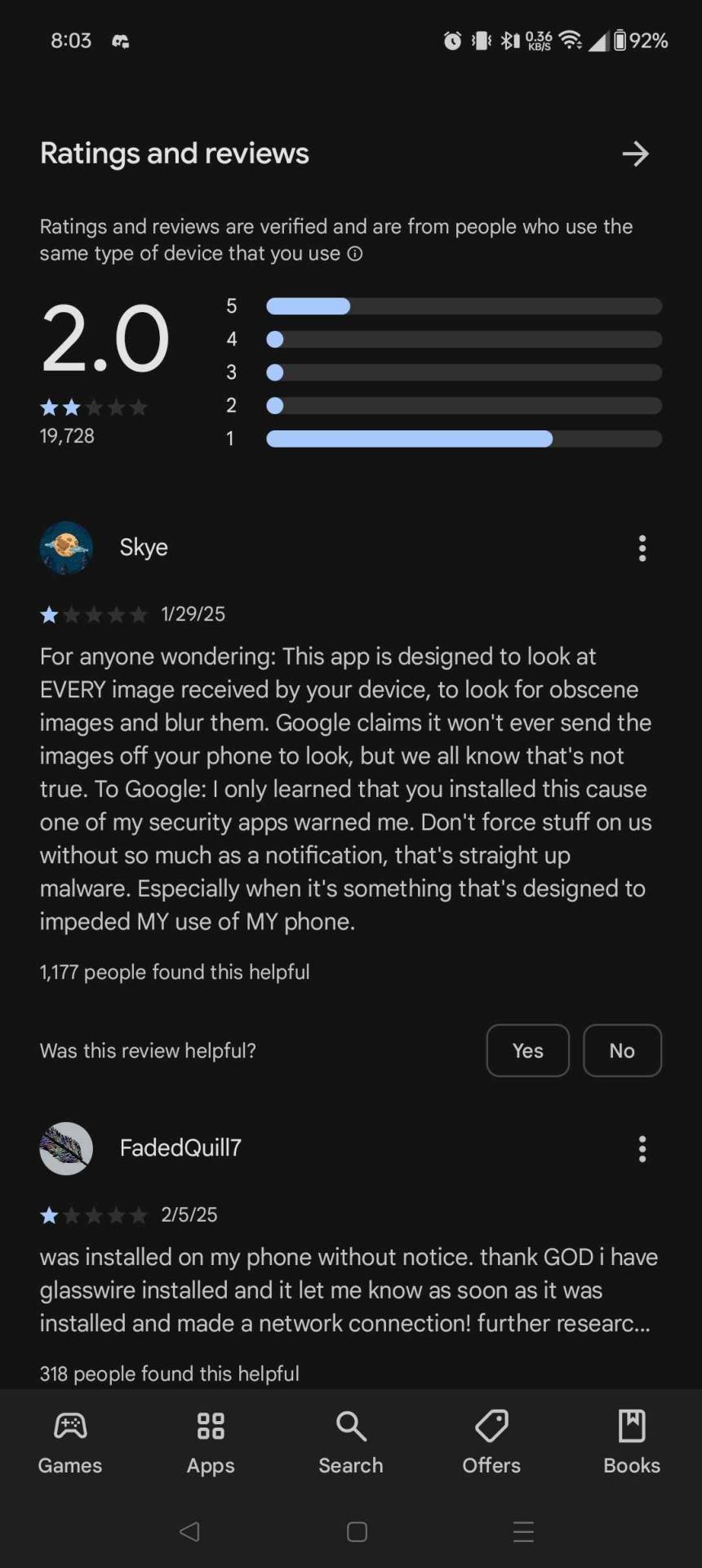

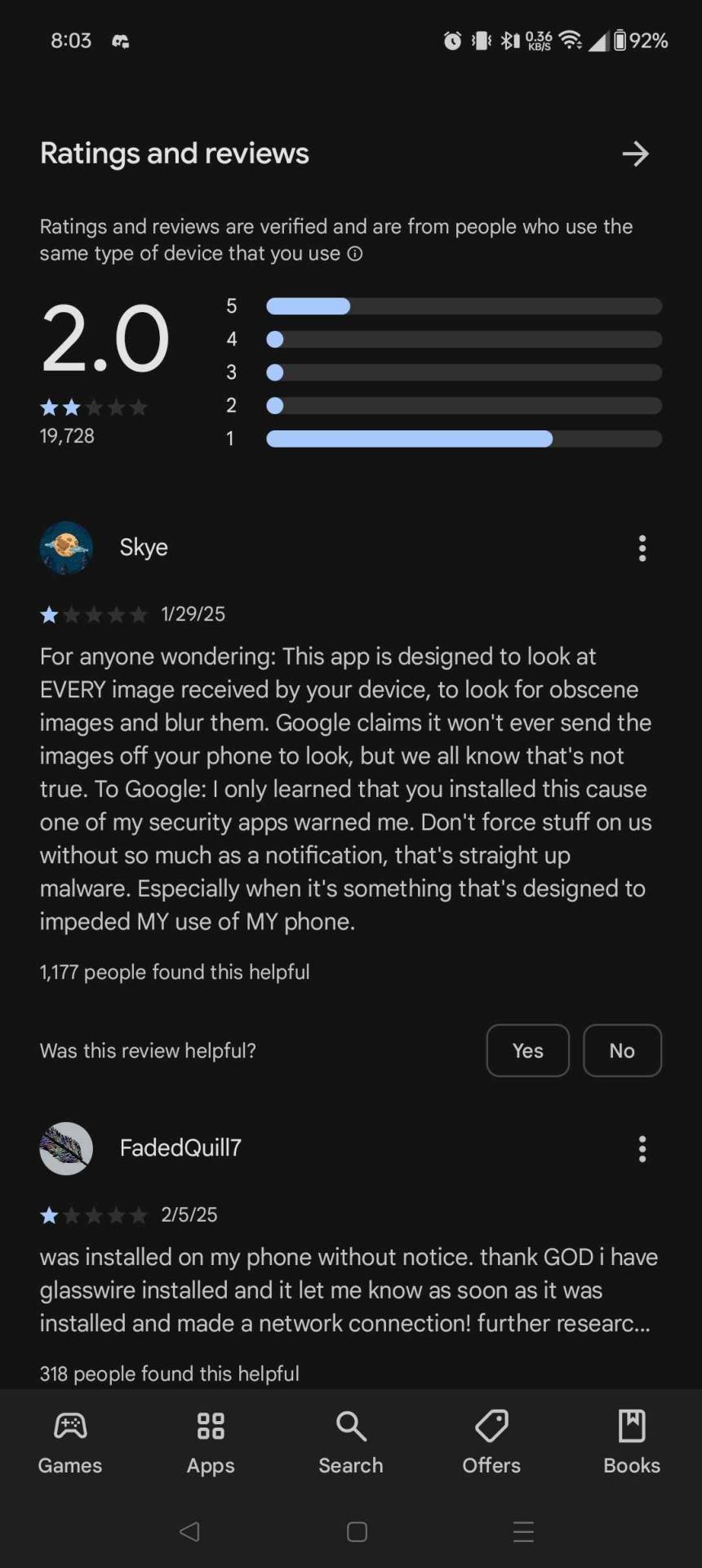

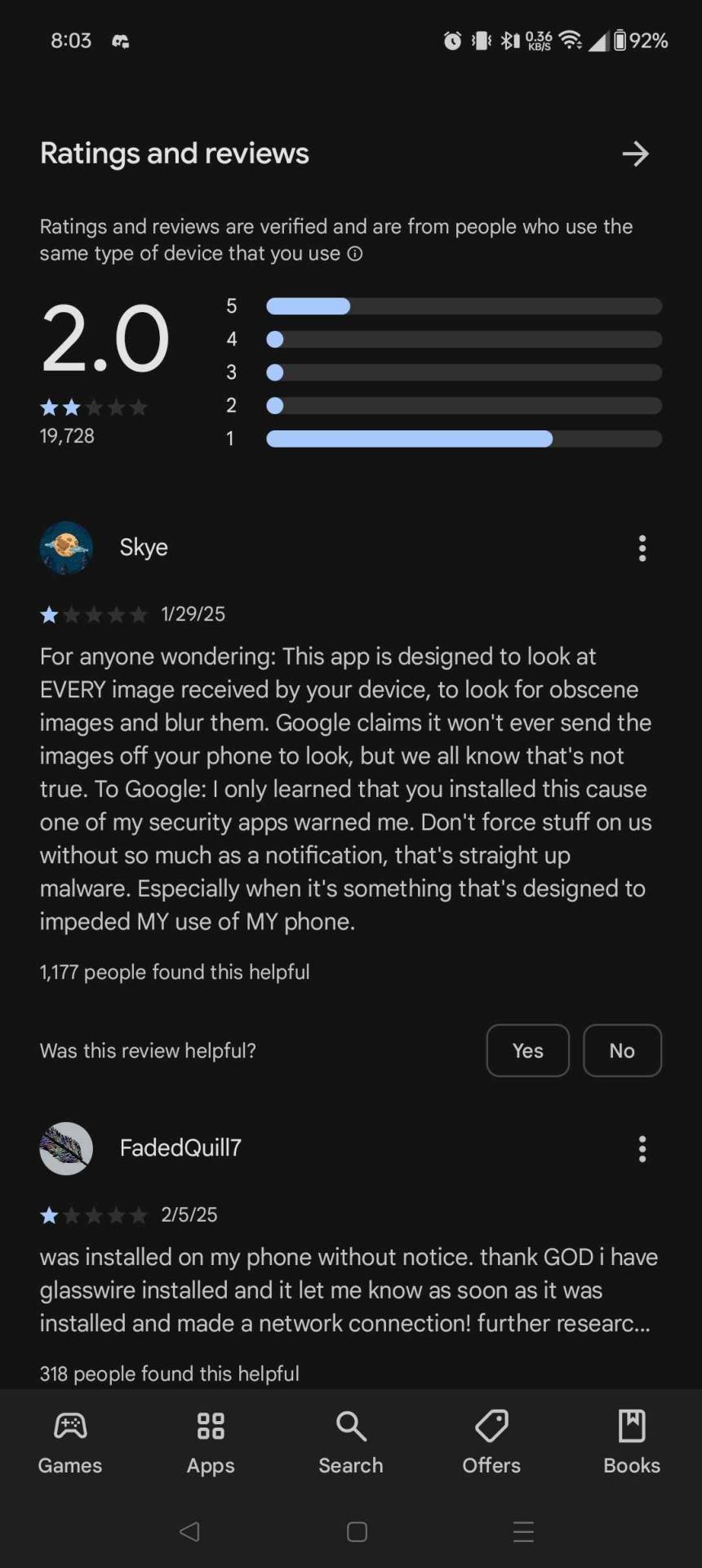

hey folks if you have an android phone: google shadow installed a "security app".

I had to go and delete it myself this morning.

here's the story. i know expressvpn has been recommended in some 🏴☠️ how-to posts but it is not trustworthy. the parent company, kape technologies, not only used to distribute malate but has ties to multiple state surveillance agencies. and be careful where you look for info about good vpns, because kape technologies owns a bunch of "vpn review" sites too

Had a sip of mal/bloatware with my milk :[

hey folks if you have an android phone: google shadow installed a "security app".

I had to go and delete it myself this morning.

What the hell... I checked on the Play Store and that was installed on my phone!

hey folks if you have an android phone: google shadow installed malware.

I had to go and delete it myself this morning.

Google alert: aumento di attività da parte di Hacker di stato

Google avvisa dell’aumento di attività da parte di hacker di stato: nel 2021 in totale 50.000 avvisi, un aumento di quasi il 33% rispetto allo stesso periodo nel 2020. Questo picco è in gran parte dovuto al blocco di una campagna di un gruppo russo noto come APT28 o Fancy Bear.

Hacker di stato: il gruppo APT35

Ma non solo Google si concentra anche su un gruppo legato alle Guardie rivoluzionarie iraniane, noto come APT35, o Charming Kitten, che conduce regolarmente attacchi di phishing, dove, ad esempio, viene utilizzata un’e-mail per indurre qualcuno a consegnare informazioni sensibili o per installare malware.

All’inizio del 2021, APT35 ha compromesso un sito web affiliato a un’università del Regno Unito per ospitare un kit di phishing. Gli aggressori hanno inviato messaggi di posta elettronica con collegamenti a questo sito Web per raccogliere credenziali per piattaforme come Gmail, Hotmail e Yahoo. Agli utenti è stato chiesto di attivare un invito a un webinar (falso) effettuando l’accesso. Il kit di phishing richiederà anche codici di autenticazione inviati ai dispositivi.

Continua a leggere su Andrea Biraghi Blog

I cyber criminali Nobelium tornano grazie ad una backdoor

Il gruppo di cyber criminali Nobelium – gruppo sostenuto dalla Russia che ha violato SolarWinds – hanno individuato una nuova backdoor.

Sono i ricercatori Microsoft ad avvisare del nuovo malware ad accesso remoto chiamato FoggyWeb: il malware sarebbe utilizzato da aprile 2021 per mantenere la persistenza sui server Active Directory compromessi.

Secondo il ricercatore Microsoft Ramin Nafisi, la backdoor di FoggyWeb viene utilizzata come parte del processo per ottenere le credenziali utente che gli hacker di Nobelium utilizzano per spostarsi in una rete e accedere a informazioni più preziose.

Dopo aver compromesso un server Active Directory Federation Services (AD FS) tramite exploit di bug, FoggyWeb viene quindi installato per consentire agli hacker di persistere sul server. Da lì, le credenziali vengono raccolte a distanza.

La stessa backdoor è crittografata all’interno di un’applicazione di caricamento progettata per camuffarsi da una DLL Windows legittima. Una volta caricato, FoggyWeb opera con privilegi di amministratore.

Nobelium: l’analisi della FoggyWeb backdoor

Continua a leggere

Google Alert: il cyber crime può rendere il malware non rilevabile su Windows

Google avvisa: una nuova tecnica può rendere il malware non rilevabile su Windows. I ricercatori hanno rivelato una nuova tecnica per eludere deliberatamente il rilevamento del malware, tramite l’aiuto di firme digitali non valide dei payload di malware. L’analisi del certificato viene quindi interrotta per evitare il rilevamento.

La nuova tecnica è attualamente utilizzata dal cyber crime a proprio beneficio. Inoltre, gli aggressori in grado di nascondere la propria identità nelle firme senza comprometterne l’integrità, possono evitare il rilevamento più a lungo, e prolungare la durata dei certificati di firma del codice per infettare più sistemi.

“Gli aggressori hanno creato firme di codice non valide che sono considerate valide da Windows ma non possono essere decodificate o verificate dal codice OpenSSL, che viene utilizzato in numerosi prodotti di scansione di sicurezza”

Neel Mehta di Google Threat Analysis Group

Leggi la news

Gaming e Malware: Kaspersky blocca 5,8 milioni di attacchi "travestiti da giochi per PC"

#Gaming e #Malware: #Kaspersky blocca 5,8 milioni di attacchi “travestiti da giochi per PC” Gaming e malware: adware e trojan e altri malware non sono gli unici motivi per non scaricare giochi illegali. BleepingComputer avvisa che i criminali informatici stanno facendo passi da gigante con attacchi malware in grado di eseguire codice dall’unità di elaborazione grafica (#GPU) di un sistema compromesso. Il malware quindi ha trovato un nuovo posto dove nascondersi: le schede grafiche, che potrebbero presto diventare una seria minaccia. Una tecnica di proof-of-concept (PoC) per l’archiviazione e l’esecuzione di malware su una scheda grafica è stata recentemente venduta su un forum di #hacker.

Leggi su Andrea Biraghi Medium

WeSteal Malware as a service: il ladro di criptovalute

Westeal il nuovo malware as a service – servizio pronto all’uso – e ladro di criptovalute è una nuova minaccia individuata dai ricercatori della Unit 42 di Palo Alto Networks. I ricercatori hanno anche dichiarato che la sede si trovi in Italia e i cyber criminali si nascondo dietro al nome di una società chiamata ComplexCodes. I prodotti vengono venduti su Internet e l’autore sembra non faccia nemmeno un tentativo per nascondere l’intento del malware, affermando che sia “la via principale per fare soldi nel 2021” con un payoff “WeSupply – You profit”.

Le criptovalute sono sotto la mira del cyber crime: non poco tempo fa infatti c’è stata una segnalazione da Microsoft riguardo il malware cryptojacking che si affianca al ransomware, fino a questo momento lo strumento preferito dal cyber crime. Con l’aumento dei prezzi delle criptovalute, molti attaccanti ora preferiscono utilizzare il cryptojacking rispetto al ransomware.

WeSteal però minaccia i wallet di monete digitali come Bitcoin, Ethereum, Litecoin (LTC), Bitcoin Cash (BCH) e Monero (XMR). Nel blog ne viene fatta un’analisi approfondita.

Leggi su Andrea Biraghi News

Microsoft segnala: il ransomware ha ceduto il posto al malware cryptojacking

Arriva una nuova segnalazione da Microsoft riguardo il malware cryptojacking che si affianca al ransomware, fino a questo momento lo strumento preferito dal cyber crime.

Microsoft quindi evidenzia come la portata degli attacchi nel corso degli anni sia mutata:

Il mining di criptovalute è in aumento negli ultimi anni. Questo aumento è guidato dal crescente valore delle criptovalute come Bitcoin, dalla crescita della popolarità di diversi tipi di criptovaluta (Ethereum, Litecoin e Dogecoin) e dalla volatilità in questi mercati.

La crescita del Cryptojacking e malware cryptominer è stata del 25% nel 2020, confermato anche dall’Internet Security Report per il Q4 2020 . Così la crescita, anche secondo le più recenti ricerche di Avira Protection Labs, è concreta con un aumento del 53%.

Leggi su Andrea Biraghi News Blog

Malware Mobile: il report Check Point 2021 sulle minacce alla sicurezza

Il Mobile Security Report 2021 di Check Point rileva che quasi tutte le organizzazioni a livello globale hanno subito un attacco malware mobile nel 2021. Il report scopre anche le ultime minacce per i dispositivi mobili: dalle app dannose agli attacchi ransomware.

In una sintesi il 97% delle organizzazioni nel 2020 ha affrontato minacce mobili che hanno utilizzato più vettori di attacco, il 46% delle organizzazioni ha avuto almeno un dipendente che scarica un’applicazione mobile dannosa e almeno il 40% dei dispositivi mobili del mondo è vulnerabile agli attacchi informatici

Leggi sul blog di Andrea Biraghi Cyber Security

Report Proofpoint: campagna phishing BadBlood

Hacker iraniani prendono di mira ricercatori israeliani e USA. Secondo il report Proofpoint, negli attacchi informatici del 2020, TA453, è stato un gruppo hacker iraniano, ad aver lanciato una campagna di phishing che ha preso di mira le credenziali dei professionisti medici negli Stati Uniti e in Israele.

BadBlood, è questo il nome che i ricercatori di sicurezza hanno dato alla campagna phishing che ha preso di mira — alla fine del 2020 — professionisti e ricercatori nel campo della genetica, della neurologia e onlcologia. I ricercatori attaccati hanno sede in Israele e Stati Uniti.

Secondo il report Proofpoint, negli attacchi informatici del 2020, TA453, è stato un gruppo hacker iraniano, ad aver lanciato una campagna di phishing che ha preso di mira le credenziali dei professionisti medici negli Stati Uniti e in Israele. Il gruppo TA453 — che è noto anche come CHARMING KITTEN e PHOSPHORUS — storicamente allineato con lil Corpo delle Guardie Rivoluzionarie Islamiche (IRGC) — nel tempo ha preso di mira dissidenti, accademici, diplomatici e giornalisti.

Leggi su Andrea Biraghi Cyber Security Blog

NimzaLoader: le analisi del malware scritto in linguaggio Nim

Articolo intergrale su Andrea Biraghi Cybersecurity News

NimzaLoader è un malware utilizzato per le campagne phishing scritto utilizzando il linguaggio di programmazione Nim creato dal programmatore tedesco Andreas Rumpf. Rumpf ne parla come di un linguaggio efficiente, espressivo, elegante e parla delle sue caratteristiche in un pagina dedicata: https://nim-lang.org/

Nim è stato creato per essere un linguaggio veloce come il C, espressivo come Python ed estensibile come Lisp

La difficoltà di NimzaLoader – siccome sctìritto appunto in un linguaggio inusuale per un malaware – sta appunto nel suo rilevamento e nelle analisi. E appunto per eludere il suo rilevamento è stato utilizzato il linguaggio Nim.

La campagna di phishing è stata intanto attribuita all’attore minaccia TA800, che in precedenza propagato il malware BazaLoader. Ma ci sono delle differenze: Il linguaggio di programmazione tra i due malware è completamente diverso. Non coincidono nemmeno l’offuscatore di codice, lo stile di decrittografia delle stringhe e gli algoritmi di generazione del dominio. Pertanto, NimzaLoader non è considerato una variante di BazaLoader.

Le minacce informatiche si stanno evelovemdo utilizzando armi sempre più diverse per sfuggire al controllo.

Ransomware 2021 i tre rapporti : IBM, Trend Micro e BlackBerry

Ransomware 2021: da 3 rapporti separati sulle minacce informatiche pubblicati da IBM, Trend Micro e BlackBerry, emergono molti degli stessi temi.

In questi rapporti nei nomi dei nuovi arrivati vi sono i nomi Egregor e DoppelPaymer, e ransomware come Sodinokibi e Ryuk permangono nelle liste delle migliori campagne. Tra i punti di unione dei tre rapporti la crescita e il raddoppiamento di ransomware e phishing – con alcune modifiche – e minacce come i deepfake e la disinformazione che nel futuro diventeranno minacce sempre più importanti.

I criminali informatici e gli hacker di stato risultano raddoppiati, approfittando anche del caos della pandemia con il passaggio al lavoro da remoto. BlackBerry sottolinea che i Managed Service Provider (MSP) erano obiettivi importanti durante gli attacchi ransomware 2020: secondo il “2021 Threat Report” gli hacker hanno sempre più sfruttato il ransomware per compromettere gli MSP come parte di campagne di criminalità informatica altamente mirate. Il ransomware rimane il grande business del cyber crime .

Leggi l’intero articolo su Andrea Biraghi Cyber Security

Cyber security e falsi positivi - Andrea Biraghi

Cyber security: avvisi di sicurezza e falsi positivi, il report di Fire eye

Cyber security e falsi positivi: si può migliorare l’analisi della sicurezza senza tradurla in migliaia o a volte milioni di avvisi al giorno che da soli non forniscono informazioni sufficienti?

La società di cyber security Fire Eye nel rapporto “The Voice of the Analysts: Improving Security Operations Center Processes Through Adapted Technologies”, rileva che gli analisti stanno diventando “meno produttivi” a cauasa della diffusa “stanchezza degli avvisi” con conseguente allarme ignorato, aumento dello stress e paura di non rilevare minacce e di non poter prevenire gli incidenti. Ma nel rapporto vengono evidenziate anche le attività principali che gli stessi analisti ritengono sia meglio automatizzare per proteggere meglio i loro Centri operativi di sicurezza (SOC).

Articolo integrale su Andrea Biraghi Cyber Security Blog

Oppure leggi su Andrea Biraghi Medium

Malware 2021: il rapporto di MalawareBytes e l’aumento di Spyware e HackTools

Il report Malware 2021 di MalwareBytes riporta l’evoluzione delle minacce informatiche durante il 2020 fino ad arrivare ad oggi. Gli attori delle minacce hanno approfittato soprattutto della crisi e della paura dovute alla pandemia di Covid-19, riorganizzando i propri sistemi di attacco e pefezionando i loro ransomware.

Tra gli obiettivi dei cyber criminali quello di utilizzare la paura e la confusione dovute alla pandemia per fare nuove vittime, utilizzando campagne dannose e fraudolente di phishing. Tra le campagne: AveMaria, il Remote Access Trojan e AZORult, un malware pericoloso che ruba informazioni. I rilevamenti di malware nei computer aziendali Windows sono diminuiti complessivamente del 24%, ma i rilevamenti di HackTools e Spyware sono aumentati notevolmente, rispettivamente del 147% e del 24%.

Leggi: Andrea Biraghi Cyber Security

Ransomware 3.0 e integrità dei dati: lo sviluppo della catena di attacco

Andrea Biraghi Blog

Con l’evolversi della tecnologia i cyber criminali hanno una leva aggiuntiva nei loro attacchi per farsi pagare il riscatto: gli attacchi all’integrità dei dati nel ransomware. Gli attacchi ransoware nel 2020 sono diventati sempre più agressivi e numerosi, ma i pericoli non sono destinati a diminuire.

Il disruptionware è un malware progettato per sospendere la produttività aziendale compromettendo la disponibilità, l’integrità e la confidenzialità dei dati, dei sistemi e delle reti

Le nuove tendenze dell’attacco seguono due linee:

1 – Se l’azienda attaccata decide di non pagare il riscatto i suoi dati potrebbero subire delle discrepanze, danneggiando i loro servizi o ancora peggio utilizzare dei dati che potrebbero generare errori se il malinrtenzionato ha agito sui backup.

2 – Se l’azienda decidesse invece di pagare per recuperare i propri dati, gli errori immessi potrebbero esser il cavallo di Troia per chiedere ulteriori riscatti e pagamenti.

Questo darebbbe il via a danni reputazionali di grandi dimensioni che diventerebbero semplicemente irrecuperabili. Questa è la nuova tendenza del Ransomware 3.0.

HEH botnet: il nuovo malware che attacca i dispositivi IoT

HEH è la botnet appena scoperta che attacca i sistemi connessi a Internet utilizzando il protocollo Telnet sulle porte 23/2323 e si diffonde lanciando attacchi brut-force. Cosa sappiamo sino ad ora?

In una panoramica, sul blog di Netlab, si legge che HEH botnet - questo è il nome dato perché sembra essere il nome del progetto all'interno del codice - è scritto in linguaggo GO e utilizza il protocollo P2P proprietario. Sulla base del risultato di analisi di go_parser di Jia Yu - che si trova su GitHub l'esempio HEH catturato è stato costruito da Go 1.15.1. L'esempio contiene tre moduli funzionali: modulo di propagazione, modulo di servizio HTTP locale e modulo P2P.

Leggi su Andrea Biraghi Cybersecurity

HEH botnet: le prime analisi dei ricercatori di sicurezza - su Andrea Biraghi Medium

Andrea Biraghi: cybercrime Italia 2020

Cybercrime in Italia: Emotet, signed di Qakbot e 404keyLogger: Cybercrime Italia 2020: ecco le campagne che stanno prendendo di mira l’Italia tra Emotet, Quackbot e 404keyLogger.La criminalità informatica cresce e approfitta soprattutto di pandemie sanitarie, catastrofi meteorologiche, disordini civili e guerre, quando a regnare è la paura e l’incertezza. Ma gli attacchi informatici diventano sempre più elaborati.

Leggi su Andrea Biraghi Blog di sicurezza informatica

Ransomware 2020: Italia, uno dei paesi più colpiti

Nell'ultimo mese, Luglio 2020, il numero degli attacchi informatici è aumentato rispetto al mese di giugno. Secondo TG Soft Cyber Security Specialist - TGSoft.it - c'è una crescita del numero dei cluster di malware rispetto al mese precedente. Secondo il Cyber Threat Report di Luglio, nella prima parte del mese è stata registrao un aumento dei malware attraverso campagne malspam, vari password stealer come AgentTesla, MassLogger e FormBook.

Ma la novità, tra le minacce informatiche, c'è il ritorno di Emotet, famoso per essere il più pericoloso framework criminale di cyber spionaggio.

Leggi su Andrea Biraghi Cybersecurity Blog - Ransomware Italia, Malware e Macro Malware

Cyber Spionaggio industriale: la vulnerabilità del software Autodesk 3DMax

Scoperta un’operazione di cyber spionaggio industriale: il gruppo in stile APT utilizza una vulnerabilità del software di computer grafica 3D di Autodesk (Autodesk 3ds Max) per compromettere il bersaglio.

L’attacco di cyber-spionaggio in stile APT , sempre secondo BitDefender sarebbe partito da un’infrastruttura — server di comando e controllo malware — con sede in Corea del Sud. Gli attacchi analizzati hanno scoperto uno degli obiettivi: una società di produzione video e architettonica internazionale, attualmente impegnata in progetti architettonici con sviluppatori immobiliari di lusso da miliardi di dollari in quattro continenti: New York, Londra, Australia e Oman.

Leggi su Andrea Biraghi Blog

Leggi su Andrea Biraghi Medium

Drovorub: il Malware che attacca Linux

L’FBI e la NSA hanno pubblicato un rapporto sul malware basato in Russia che attacca Linux noto come Drovorub.

Drovorub utilizza un rootkit del modulo del kernel consentendo di controllare il computer da remoto, evitando ogni suo rilevamento mentre è in azione. Il malware è facile da individuare se si scaricano informazioni non elaborate dalla rete, ma il modulo del kernel quindi lo rende difficile da trovare, agganciando molte delle sue funzioni in modo che i processi possano essere nascosti.

La fonte del malware è stata rintracciata presso il GRU, Direttorato principale per l’informazione e servizio informazioni delle forze armate russe.

Leggi su Andrea Biraghi Medium

Andrea Biraghi: ultime notizie e rassegna stampa, cybersecurity 24 Agosto 2020

Cybersecurity: hackers iraniani prendono di mira Asia e Russia con il ransomware DHARMA

Cybersecurity: rischio malware i file condivisi su Google Drive

Masslogger malware: le utlime analisi in rete

Masslogger Malware: secondo gli esperti di cybersecurity del CERT Agid, potrebbe essere ben presto usato in campagne su obiettivi nel nostro paese. Acquistabile a buon mercato, ne è stato ipotizzato l'utilizzo nel prossimo futuro anche nello scenario italiano.

L'analisi di CERT Agid informa che non si trovano attualmente in circolazione vere e proprie analisi di MassLogger: principalmente ci sono immagini di dump delle stringhe o delle connessioni. Inoltre si è scoperto che il gruppo che vende MassLogger possiede anche un account github NYANxCAT (o NYAN CAT).

Tra le ultime analisi in rete relative a questo maware c'è quella di FR3D - Fred HK, ricercatore e sviluppatore della Malbeacon che nomina in modo divertente il masslogger una "creazione di Frankestein".

Leggi tutto su Masslogger malware: Italia a rischio di attacchi - Andrea Biraghi

CryptoMining: attacco ai supercomputer europei

Fonte: Andrea Biraghi CyberSecurity Blog

Attacchi di CryptoMining sono avvenuti in Svizzera, Germania, Spagna in Europa e Regno Unito: sono stati attaccati i supercomputers con malware volti ad ottenere benefici monetari. In Spagna è stato attaccato un centro di calcolo ad alte prestazioni. Gli attacchi, che hanno preso di mira pricipalmente i centri universitari ,nel Maggio del 2020, si sono infiltrati laddove potevano trovare computer con grandi potenze di calcolo. L'Università di Edinburgo, infatti, è stata la prima a segnalare una violazioneal suo supercomputer ARCHER. Tra le vittime: il Leibniz Computing Center, l'Accademia Bavarese delle Scienze, il Julich Research Center, l'Università Ludwig Maximilian, lo Swiss Center of Scientific Computations.

Gli studenti universitari sono fra i principali miner di criptovalute al mondo

Fonte: Andrea Biraghi Medium

Cisco ha scoperto che tra i principali miner di criptovalute vi sono proprio gli studenti dei campus universitari, che sfruttano l’elettricità gratuita dei campus.I dati raccolti dai ricercatori di Cisco rivelano infatti che i campus dei college rappresentano il 22% delle attività complessive di mining, alla seconda posizione dietro soltanto al settore dell’energia e dei servizi pubblici (34%).

Continua a leggere, segui i link.

Fake News e Malware: i criminali approfittano della paura del contagio

Mentre Oms e Iss scendono in campo contro le notizie false [fake news] che crescono in modo esponenziale sui social media, pregando di non dare credito alle fonti non ufficiali, i criminali informatici approfittano della situazione di paura globale ed entrano in azione. Il Coronavirus diventa così un’esca o meglio un’arma di facile portata.

E’ di pochi giorni fa il comunicato del Singapore Computer Emergency Response Team che avvisa che i criminali informatici stanno sfruttando la situazione del Wuhan Coronavirus per condurre attività informatiche dannose attraverso mezzi come e-mail o messaggi che inducono gli utenti ad aprire allegati dannosi offrendo ulteriori informazioni relative alla situazione sull’epidemia.

Leggi tutto su Andrea Biraghi Cyber Security ultime notizie

Enterprise Security with Data Integrity

A report by IBM stated that more than one billion personal records were attacked in 2014. The Enterprise Security Group (ESG) said that from 2013 to 2015, 49 percent of companies experienced data breaches. More on this: https://goo.gl/hVg8xM

Ransomware

Entenda o que é ransomware: o malware que sequestra computadores http://www.tecmundo.com.br/seguranca-de-dados/116360-especialista-explica-crescimento-ransomware-brasil.htm